¿Que es driftnet?

driftnet es herramienta incluida dentro de la suite dsniff diseñada para testar la seguridad de tu red, esta suite incluye varias aplicaciones para monitorizar la red de formas muy diversas y puede llegar a comprometer la privacidad de las personas conectadas a la red, si realizamos un ataque MiTM(Man In The Middle)

Drifnet, nos permite observar las imágenes de un trafico TCP

Instalacion

Para instalar driftnet en debian es tan sencillo como bajarlo con apt-get

apt-get install driftnet

Si nuestra distribución no tiene paquete necesitamos descargar el archivo de https://monkey.org/~dugsong/dsniff/ y compilarlo, pero antes tendremos que tener instalado libcap y gcc

Si nuestra distribución no tiene paquete de libcap solo nos queda, la opción de descargarlo de la pagina de tcpdump http://www.tcpdump.org/#latest y compilarlo nosotros mismos. Una vez echo esto seguimos con la instalación de dsniff.

Descargamos el binario

wget https://monkey.org/~dugsong/dsniff/dsniff-2.3.tar.gz

Lo descomprimimos

tar zxf dsniff/dsniff-2.3.tar.gz

Compilamos

./configure &&make

Como root

make install

Configuración

Antes de meternos a realizar el MiTM es importante que por lo menos tengamos unas nociones básicas para saber como funciona, para ello tal vez podáis echar un vistazo a https://elbinario.net/2015/09/30/ensenando-al-cunado-seguridad-informatica-parte-dos donde ya vimos como realizar un ataque de este estilo.

Arpspoofing

Antes de lanzar driftnet necesitamos lanzar un ataque de arp spoofing usaremos ethercap como indicamos en el articulo que he puesto anteriormente. Para realizar el ataque tan solo tenemos que indicarle a ethercap los objetivos, en mi caso usare como víctima el móvil (192.168.1.55) y el router (192.168.1.1) ni que decir tiene que cualquier equipo conectado a una wifi publica donde estemos conectados es una potencial victima ;)

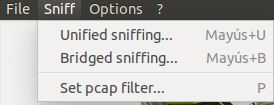

Una vez arrancado ethercap elegimos el interfaz por el cual vamos a capturas el trafico

Elegimos Unified sniffing

Escaneamos los hosts

![]()

Elegimos nuestros targets

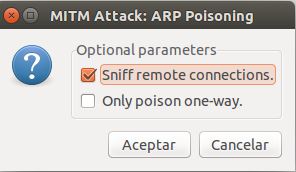

Arrancamos el ataque MitM

Iniciamos

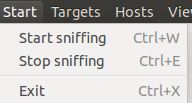

Una vez iniciado el ataque dejamos ethercap el terminal abierto y en otro terminal lanzamos driftnet

driftnet -i wlan0

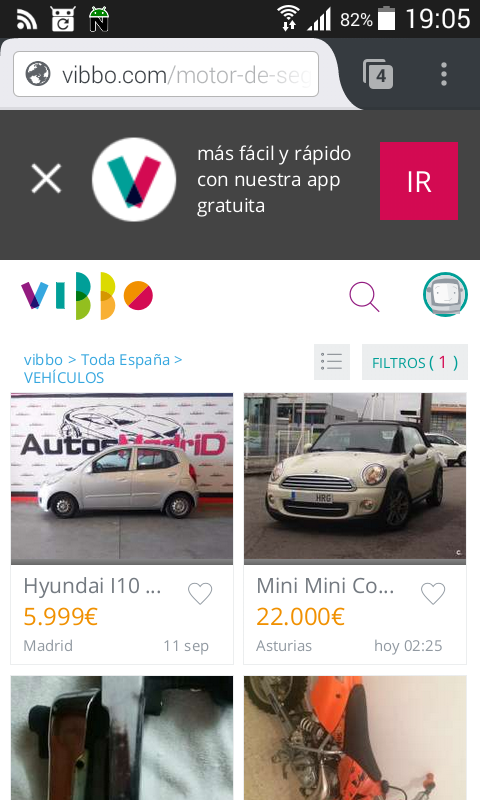

En ese mismo momento podremos ver en una pequeña pantalla todas las imágenes que este viendo nuestra victima que no viajen por un canal cifrado(https), como podemos ver en las imagenes: Captura de dryfnet en nuestro equipo

Captura del móvil de la víctima

Asi que ya sabéis https hasta para el ir al baño ;)

Antes de que nos pregunteis, este ataque no sirve para capturar trafico https, para ello necesitamos valernos de un «engaño» mediante ssltrip o otra herramienta.

Hapy Hacking ;)

Hermosooooooooooooo!

Muy interesante, por cierto no sé si es una errata, pero el paquete en mi distribución se llama driftnet.

Me comí la t ;), ya lo he cambiado gracias por el aviso ;)

Ho! la la , buena cosica si señor sniffeando voy sniffeando vengo . Gracias por el dato.

Buenas me puede ayudar soy nueva aprendiendo kali y no se me ejecuta make install

Entro a la carpeta pero no se encuentra el install

Buenas

Drifnet viene incluida como herramienta en kali, no necesitas compilar nada para tenerla, solo ejecutarla desde el terminal.

Saludos

no me vale mi puto ettercap en la version 0.8.3.1 alguien me ayuda no me sale el puto microsoft suck en mi carpteta