El otro día trasteando por ahí, descubrí una nueva red wifi cerca de mi vivienda, como siempre que aparece una red nueva ahí que echarle un vistazo y esta estaba abierta sin contraseña. Me conecto a la red sin problemas y una vez abro el ordenador puff portal cautivo,pidiendo datos de cliente y numero de tarjeta de residente.

¿Como funcionan los portales «cautivos»? Los portales cautivos básicamente lo que hacen es interceptar todo el trafico http hasta que el usuario se autentifica en la pagina a la que he enviado o simplemente acepta una cookie.

¿Controlan el trafico DNS? ahí esta el truco, si el portal cautivo solo controla el trafico http y no el dns, podremos evitarlo fácilmente con un simple túnel dns. Para comprobar que no se controla el trafico dns tan solo tenemos que realizar un simple ping a una web cualquiera y ver si la resuelve.

¿Que necesitamos?

- Iodine http://code.kryo.se/iodine/

- Servidor externo

- Dominio + servicio DNS

Configuración

- Instalamos iodine en nuestro servidor externo en nuestro caso debian

apt-get install iodine

- Apuntamos nuestro servicio DNS y dominio al servidor externo Tenéis que crear una entrada de tipo A y otra de tipo NS de la siguiente manera:

tunel --> ipservidor --> Registro A iodine --> dominio --> Registro NS

tunel y iodine son subdominios por lo que podéis usar el nombre que queráis 3. Lanzamos iodine en nuestro servidor(es importante que comprobeis que teneis activada la interfaz TUN/TAP o no funcionara.

iodined -c -f ipservidor -P tupassword iodine.tudominio

-

Instalamos iodine en el equipo conectado a la red del portal cautivo de la misma manera que antes y lo lanzamos

iodine -f -P tupassword ipcliente iodine.tudomino.com

Si todo ha ido bien nuestro tunel estará establecido.

-

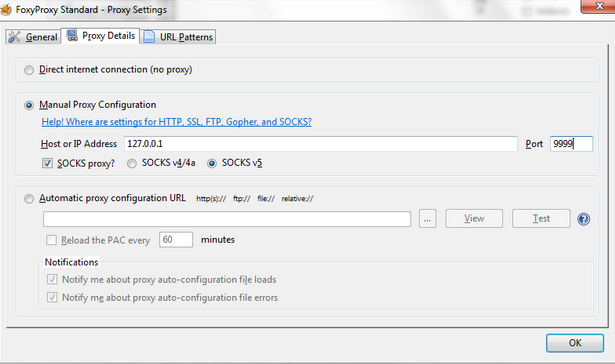

Tunel bajo ssh para usarlo como webproxy, ahora que tenemos el túnel establecido necesitamos crear con ssh un tunel socks para usarlo como webproxy y asi saltarnos definitivamente el portal cautivo, establecemos la conexion de la siguiente manera:

ssh -L 9999:ipcliente user@ipservidor

De esta manera habremos redirigido nuestro puerto local 9999 a nuestro túnel, por lo que solo nos queda configurar el navegador para que nos use como proxy y a podremos navegar sin restricciones :)

Happy Hacking ;)

Referencias:

Muy interesante, me lo apunto

Buena cosa moreno :)

Habría que cambiar los hay por los ahí

Cambiado thanks ;)

mano como configuro el tun/tap en openvpn, vivo en cuba y el internet vale 2 dolares la hora vamos q ni de coña pago eso, tengo posibilidades de montar server externo, pero no logro dar con la conf del tun/tap serias tan amable de escribirme a wifisolutions.hav2017@gmail.com gracias de antemano

Puedes montar un servidor vpn fácilmente con OpenSwan en debian https://elbinario.net/2016/09/23/instalacion-de-openswan-l2tpipsec-en-raspbian/ aqui explicamos todos los pasos

q programa hay q descargar para montar el server DNS…con el openVPN servira???….

Para este caso lo mejor es que tengas tu propio servidor dns con bind, o bien si tienes un dominio, utilices el que te proporcionan creando las entradas manuales que se necesitan en su panel de control.

mira yo vivo en CUBA y aki usamos el portal nauta ese, lo k yo kiero es conectarme a la wifi y d ahi mismo saltarme esa cosa ;k es un DESCARO pa mas bien asi decirlo pagar 1.50cuc todos los dias por una hora nama…lo k yo digo es usar un proghrma para eso estaba tratando d descargar el OpenSwan pero esa pagina esta restringida…me ayudarias con ese SOFTWARE????…

Para «saltar» portales cautivos puedes usar varios programas no solo Iodine si no también dnscat2 https://elbinario.net/2016/03/29/evitando-firewalls-con-dnscat2/ por lo que comentas el portal cautivo «nauta» tiene bloqueadas las paginas relacionadas con herramientas de seguridad, pero también ¿los repositorios de las distribuciones? y si lo están ¿has probado bajo tor?. Estas dos herramientas solo precisan de un equipo exterior al que poder conectarse desde una conexion ssh y que este accesible via DNS.

Otra cosa es que eso te sirva para tu propósito, puesto que por lo que me parece entender tu propósito es saltarse la protección de pago de este portal, pero estas herramientas están diseñadas para saltarte las restricciones a la hora de acceder a contenido de la red, no para saltarte ningún programa o dispositivo como nauta. Para saltarte la protección de nauta, se necesita conocer como funciona el portal(y por lo que tenemos entendido solo esta accesible desde cuba) ver como gestiona los usuarios, donde los almacena, que datos registra del equipo para saber que esta autorizado, como se gestiona el contador del tiempo de conexión.etc..

Un saludo

hola puedes ayudarme con lo del portal cautivo nauta e intentado con todo pero nada hasta que no lo doy usuario y contrasena no me deja hacer nada (0 internet ) si pudieras ayudarme te lo agradeceria mucho saludos desde cuba .

en esperas de respuestas

yo igual vivo en cuba y la pagina de login es http://secure.etecsa.net:8080

cuando realizo un escaner de puertos tiene abierto el 8443,80,8080,443 y el servidor dns q utiliza es 190.6.81.228 y 190.6.81.226 y si resuelve los nombrs de dominio.alguna idea de como evadirlo? .saludos desde cuba.

Los puertos que tienes abiertos son básicamente puertos para http y proxys, lo único que necesitas para evadirlo es montar un servidor ssh que utilize el puerto 443 en vez de el 22 para las conexiones, esto puedes hacerlo con una re-dirección en el router(en caso de que sea casero) o bien configurando el puerto ssh para que sea el 443(ojo este puerto es que el usa https por defecto)

Cuando tengas un servidor ssh accesible desde Internet por el puerto 443, registra un dominio y apuntalo hacia tu servidor ssh.

Con esa configuración y lo que viene en el articulo, deberías ser capaz de evadir el portal,

Un saludo

Hola, ¿Es posible conectar un router que gestiona una red doméstica con un servidor externo mediante una wifi cautiva y a través de un túnel DNS?

¿Podrías explicarnos mejor que es lo que necesitas?, no me queda muy claro por el comentario, ¿quieres conectar un router casero a un servidor externo, mediante una conexión wifi tunelizandolo?

Necesitamos mas dato, sobre lo que quieres hacer, no lo tengo claro, contéstanos por aquí, o acude a la sala xmpp,(elbinario@salas.xmppp.elbinario.net) para que podamos intentar ayudarte.

Un saludo

hola tengo un Microtik sxt lite5 ac como pudiera configurarlo para crusar el portal cautivo

¿Tienes un router sxt lite5 y quieres cruzar el portal cautivo de donde? o ¿quieres cruzar un portal cautivo bajo un router de este modelo? puedes detallar un poco mas tu pregunta. gracias, si prefieres otro medio estamos en nuestra sala de xmpp,(elbinario@salas.xmppp.elbinario.net)

Gracias

Hola quisiera saber como tengo que configurar un microti sxt hg5 level 4 para conectarme a un portal cautivo y que mediante mi equipo otros usuarios naveguen pero con su propio user y pass. Te explico que sucede, al conectarme a ese portal para navegar me piden user y pass u me asignan una ancho de banda determinado, pero si quiero que atraves de mi mismo equipo navegue otro usuario lo que hace es usar mi misma cuenta ya activa y navega con ella, lo que me limita mi ancho de banda y yo lo que quiero es que cada usuario que se quiera conectar use su propio user y pass. Saludos

¿Pero eres tu quien administra la configuración de ese equipo?, porque creo que el comentario no va en la linea de lo indicado en el post.

Un saludo

mano y como puedo hacer para detener el contador regresivo del portal cautivo o aumentarle el valor, el caso es que nunca llegue a cero, alguna forma de aumentar el credito

hola estoy en la misma que todos los demas simplemente lo unico que sucede fuera de lo normal es que la informacion personal de nauta va primero alguin tipo de sql server donde se guarda la informacion de username y passwor y de ahi en adelante si tiene saldo en tu cuenta de acceso el habre si no te rebota he provado cada solucion de internet y nada tor proyet , lodine vpnoverdns y si funcionaron al principio pero despues nada ya ellos an cerrado casi todas las posibles brechas la verdad que habemos miles detras de una solucion y nada alguna sugerencia, el tema al que llego por conclucion es buscar la via de crear un tunel que despues que cierres la secion el te mantega logeado y otro dato ha las 5 horas el server te tumba la conexion.

puppetmaster…. atencion este tipo esta bola!!!! cuidado con lo que preguntan del portal !!! N@UUTTAA no escriban la palabra bien clara!!!!! ni tampoco CCUUUBBBAA!!!!

que cuando google lo indexe los policias en cuba tambien buscan estos datos…. y van a joder la jugada…

yo soy de CUCUCU–BABABA tambien y es verdad que nos tienen masacrados aqui pero hay q ser inteligentesss!!!

yo estoy casi seguro que funciona lo que dice el post principal lean bien q todo esta claro…

saludos desde la isla y que escuentren la solucion

el caso es que estamos jodidos con todas las letras, los vpn no funcionan, el portal no se evade, la solucion es entrar al servidor donde estan los servicios y alterarlos con el user root y pal carajo, preferiblemente no alterarlos tumbar el portal cautivo de mierda ese que esta de pinga , y causar una jodida tragedia en en Cuba ,a ver si nos kitan lo poco que tenemos, no coman tanta pinga y metanle las manos a esto aki desde afuera que si se deve poder coño, alluden a los jodidos que estamos aki encerrados en este pais con el internet de mierda este que dicen que son 2m y no llega ni a los 300k de pinga bajar un filme aki ,y si los punticos wifi estan a 2 cuadras olvida conctarte ahunque tengas un sxt lite 5 o el microtik que sea, ya me keme las pestañas buscando la manera y no la hay ,no pienso navegar usando m.facebook ni nada que no cargue imagenes o videos eso es una puta mierda, y los dejo que este comentario me costo casi 15 minutos de mi hora de mierda. un saludo y si leen esto desistan o inviertan bien su tiempo y no lean mas coment como este que el tiempo es dinero nunca mejor dicho !!

strong text

El articulo es genérico, este procedimiento sirve para la gran mayoría de los portales cautivos, pero evidentemente no para todos, lo primero que se debe probar es si el portal permite hacer resoluciones DNS sin filtrarlas, como se indica en el post un simple nslookup a cualquier dirección de internet y ver si resuelve la ip real o la del portal, si se resuelve la ip real, es factible usar este método, si es la del portal entonces hay que seguir buscando por otro lado. No conozco el sistema nauta, pero si nos pudierais pasar mas datos tal vez podríamos pensar en encontrar una solución entre todas.

Un saludo

Esto es para que tengan una nocion de lo que estamos hablando del PORT@AL N@UTTTA EN KUVA

Portal cautivo: https://secure.etecsa.net:8443/

Ip dentro de la red nacional : 10.180.0.30

Puertos abiertos:

22 ssh OpenSSH 6.2 (protocol 2.0)

8080 tcpwrapped

8443 tcpwrapped

Analisis del Traceroute

10.28.108.213 –> 10.28.108.1 –> 172.16.102.51 –> 10.180.0.30

|| 10.28.108.213 ||

22 ssh Dropbear sshd 2016.74 (protocol 2.0)

10001 tcpwrapped

======================================================================

10.28.108.1

21 || ftp || MikroTik router ftpd 6.42.1

22 || ssh || MikroTik RouterOS sshd (protocol 2.0)

23 || telnet || Linux telnet

53 || domain || MikroTik RouterOS named or OpenDNS Uppdater

80 || http || MikroTik router config httpd

2000 || bandwidth-t || MikroTik bandwidth-test server

8291 || unknown ||

================================

10.28.102.51

21 || ftp || MikroTik router ftpd 6.423

22 || ssh || MikroTik RouterOS sshd (protocol 2.0)

23 || telnet || Linux telnet

80 || http || MikroTik router config httpd

1723 || pptp || MikroTik (Firmware: 1)

2000 || bandwidth-t || MikroTik bandwidth-test server

8291 || unknown ||

amigo tienes wasapp¿¿? o messenger¿¿?

hey amigo ahora mismo pondre marcada esta paguina para revisarla cuando me contestes esta pregunta, soy de donde mismo son todos ellos, pero en cambio utilizo mas mi cabeza q tirarme solo a romper el portal cautivo, yo solo estuve trabajando con los puertos abiertos, y solo 1 de ellos me dejo dar ping a todas las paguinas, pero solo x conexion directa o conection only, ese puerto es el 995, el cual yo he estado piniando a google, faceboock, y decenas de paguinas mas, solo mediante el proxycap, es ilimitado, abra algun programa q burlando ese puerto me de conexion a internet?, el puerto esta abierto x lo q logro ver, pero mediante el proxycab, no me deja conectarme, solo pinear, debido a q necesito usuario y contraseña, y el mio no lo puedo poner xq entonces mostraria quien soy, un saludo y espero q me ayudes

Hola pupetmaster tienes WhatsApp

Oye pero no entiendo ,pudiste penetrar usando el puerto 995 ese puerto es del protocolo pop3 que trae por defecto el puerto 110 y el 995 eso es pa los correos y esa historia brother por ahí bien dificil llegarle

Mano he leído los comentarios y me doy cuenta de q muchos están en lo mismo q yo, yo soy un principiante como quien dice en este mundo y la verdad es q está muy caro u no tenemos ni tiempo de explorar este inmenso mundo, me refiero a nosotros los čubbbAńøs, en general te pedimos de favor q le heches ganas a este asunto y crees como una página la cual no sea tan accesible ya q aquí tienen como un grupo de chivos espiatorios q aprenden a reparar los agujeros de seguridad del pörrrtall ńäuuutt@ con cada ayuda q nos dan hustedes, se q alguna manera tendrás de localizarme de todas maneras voy a dejar la página guardada por si respondes, disculpa la muela. Gracias

A alquien se le a detenido el tiempo dentro del portal de usuario y sique corriendo en la pagina de autentificación

Hola Estimado amigo, gracias por atender a mis hermanos c u b@nos.

El único ISP que existe en nuestro país es el monopolio estatal E t e c s @, controlado por la ges t@po kuvan@, donde cada usuario para poder acceder al servicio tiene que crear primeramente una cuenta en sus oficinas mostrando la identificación personal y así ellos poder tener un control absoluto de las personas y sus datos de navegación.

Resulta que un hora de este servicio equivale a un dolar, en un país donde el pueblo tiene que hacer mágia para sobrevivir por la mala gestión de la pluto-gerontocracia que ha estado en el poder por 6 0 largos años. Para acceder a internet aquí es necesario identificarse con el usuario y contraseña en el po rt al cau t i vo, es por eso que nos interesa encontrar alguna solución para ahorrarnos algo de money.

La inmensa mayoría no conocemos en profundidad la ciencia de la informática, por eso es que en este foro tantos solicitan ayuda.

El resultado del nslookup a un sitio conocido:

C:\ user>nslookup http://www.google.com

servidor: vip-dns-wlan120.nombre de la empresa.net

Address: 181.225.231.120

Respuesta no autoritativa:

Nombre: http://www.google.com

Address: 172.217.2.68

Usted que es el experto….. Esto ayuda en algo?

Yourfreedom funcionaría?

Gracias!

por favor kien me ayuda a burlar el portal cautivo ando rompiendome el coco y no aguanto mas pagando 2 pesos q se me van en un rato y se me va el bolsillo entero por favor ayudenme hay

por favor alguien si save q me diga como saltar el portal cautivo de etecsa

Estoy en lo mismo, tengo hace poco el acceso, pero de esta manera lo q les dan las herramientas de como solucionar los parches a los censores. Dense una vueltecita por la deepweb q es más dificil que esté chequeando.

Desde el 2016 y nada aun…. voy a hacer un breve comentario pq no eh visto a alguien que lo haya mencionado y creo que puede ayudar, Mi experiencia es de mas tiempo desde el 2011 cuando no se sabia ni de wi-fi en cuba y cuando el que mas se conectaba por un modem y pocos como yo tuvimos la ventaja de poder conectarnos desde ese tiempo vía wi-fi en el Centro de Negocios en cuba por el melia habana cerca del comodoro y alli empeze por supuesto desde ese entonces mi mundo se amplio en conocimientos y era más fácil encontrar programas e información de calidad no como hoy que casi todo te lo quieren cobrar y nada me hice de un amplio conocimiento y un arsenal fuerte de herramientas entonces para cuando llego el portal nauta de los wifi etecsa ya estaba preparado o al menos eso creía pero nada sencillamente es un portal cautivo basado en una combinación entre Radius server (siglas en ingles: Remote Access Dial In User Service) y Apache Tomcat que funciona como un contenedor web de servlets y jsps. creo que si dirigen su atención a posible vulnerabilidades en algunos de estos sistemas pueden llegar a algo saludos y suerte.

Al fin un comentario que valga la pena … efectivamente usted tiene razon .. el caso es que no hay manera de ver la vercion de apache tomcat ni recopilar tanta info para encontrar algun posible CVE o vulnerabilidad

pues una solucion es la siguiente traten de acceder al router publico donde se encuentre el equipo de la wifi etecs@ y desde dentro del equipo puedes gestionar barios aspectos en fin los equipos por su mayoria son huawey chinos busquen informacion de como acceder a estos es como un tplink o nano o microtik cada cual tiene su sistema